Bilgisayar mimarisinde iki tür talimat yapı seti vardır: CISC(Complex Instruction Set Computer) ve RISC(Reduced Instruction Set Computer).

RISC ile CISC’in farklarına bakalım:

Okumaya devam et “Vatan Yahut RISC-V”

Web Günlüğü

Bilgisayar mimarisinde iki tür talimat yapı seti vardır: CISC(Complex Instruction Set Computer) ve RISC(Reduced Instruction Set Computer).

RISC ile CISC’in farklarına bakalım:

Okumaya devam et “Vatan Yahut RISC-V”

Mıso-Amerikalı Mohamed Atalla -muhtemelen ismi Muhammed Ataullah(Allah’ın hediyesi demek)- veya sonradan seçtiği adıyla Martin Atalla’nın 1972 yılında ilk kez duyurduğu ve piyasayı domine ettiği ürünü(piyasadan kasıt ABD piyasası) HSM, o zamandan beri çok farklı firmalar tarafından farklı mimarilerle üretildi. Bu firmalar daha önceleri ülkeleri temsil ediyor gibiydiler. IBM ve Atalla, Amerika; Utimaco, Almanya;Thales Ncipher, Fransa; Gemalto Safenet, İsrail olarak bilinmesine rağmen Hollanda… Fakat 2019’a geldiğimizde kartların iyice karıştığını görüyoruz. Aşağıda iki yıl içerisinde yaşanan olayları özetleyeceğim.

Okumaya devam et “Kartlar Karışsın! HSM Dünyasında Neler Oldu?”

HSM yani Hardware Security Module güzel Türkçemize “Donanım Güvenlik Modulü” veya “Donanımsal Güvenlik Modülü” olarak geçmiş. Yazı içerisinde, kulağımı tırmalamasına rağmen, ben de alışılageldik şekilde kullanacağım, çünkü galat-ı meşhur, lugat-ı fasihten evladır. Kulağımı tırmalamasının nedeni, Türkçeleştirilmiş şeklinin anlamsız olması. Aslında “Güvenli Donanım Modülü” gibi bir çeviri anlam bakımından daha uygun düşerdi. Çünkü “ne modülü?” diye sorduğunuzda “güvenlik modülü” cevabı kabul edilebilir; fakat baştaki “donanım” kullanışsız kalıyor. Türkçe’de -sel, -sal kullanımı zaten yanlış bir durum.

Dil-Anlam bilgisi sorunlarını(kendim de çok dikkatli değilim maalesef) bir kenara bırakıp HSM nedir onu inceleyelim.

Okumaya devam et “Donanım(sal) Güvenlik Modülü Nedir? Nasıl seçilmelidir?” Aaron Swartz isimli genç bilgiye erişimin özgürlüğünü savunmak adına bir “özgürlük şehidi” olarak 2013 yılında aramızdan ayrıldı. Ona göre bilgiye erişim herkese açık olmalı kimse para ödememeliydi. Bu basit felsefeyi kağıt üstünde savunmadı, eyleme geçmeye karar verdi. Okumaya devam et “Üç Cracking Hikayesi”

Aaron Swartz isimli genç bilgiye erişimin özgürlüğünü savunmak adına bir “özgürlük şehidi” olarak 2013 yılında aramızdan ayrıldı. Ona göre bilgiye erişim herkese açık olmalı kimse para ödememeliydi. Bu basit felsefeyi kağıt üstünde savunmadı, eyleme geçmeye karar verdi. Okumaya devam et “Üç Cracking Hikayesi”

İnsanoğlu elektronlar, protonlar ve nötronlar üzerinde hakimiyet kurmaya başladıkça yeni bir alan ortaya çıktı. Bu alan kuantum teknolojileri adı altında gelişmeye devam ediyor. Okumaya devam et “Kriptoloji Öldü Yaşasın Kuantum Kriptoloji!”

GNU/Linux içerisinde kullanılan sözde rastgele sayı üreteci, /dev/random olarak bilinen bir karakter aracıdır. Okumaya devam et “/dev/random Entropy Havuzunu Kontrol Etmek”

Öncelikle, bu iş için PKCS#11 PAM(Pluggable Authentication Modules) modülü yüklenmiş olmalıdır. Bunun için aşağıdaki komutu kullanıyoruz:

Okumaya devam et “Pardus’ta AKIS Akıllı Kart İle Kimlik Doğrulama”

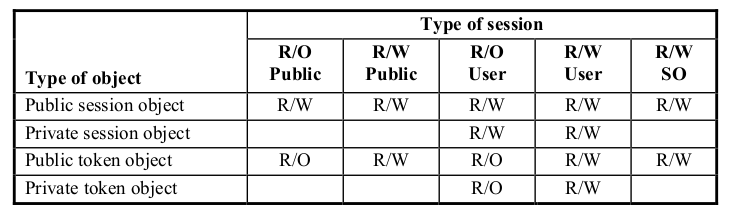

Oturumlar Tarafından İzin Verilen Nesne Erişimleri

Aşağıdaki tablo erişim izinleriyle ilgili durumu özetlemektedir:

Tablo 5 – Oturumlar tarafından izin verilen nesne erişimleri özet tablosu Okumaya devam et “PKCS11’de Oturumlar-2”

Cryptoki token nesneleri ve objelerine erişim hakkı elde etmek için token kullanarak bir veya birden fazla oturum açması gerekmektedir. Oturumlar uygulama ve token arasında mantıksal bir bağlantı kurar. Bir oturum okuma/yazma veya sadece okuma oturumu olabilir. Okumaya devam et “PKCS11’de Oturumlar”

Uygulamalar ve Onların Kriptoki’yle Kullanımı

Cryptoki için bir uygulama bir adres uzayı ve kontrol için kullanılan threadlerden ibarettir. Bir uygulamanın cryptoki uygulaması olabilmesi için C_Initialize fonksiyonu kullanımıyla başlamalı ve uygulama daha sonra diğer cryptoki fonksiyonlarını çağırmalıdır. Uygulama ne zaman biterse o zaman C_Finalize fonksiyonu Crypoki uygulaması kesmek için çağrılır. Okumaya devam et “PKCS11’de Uygulamalar”